Fuente: Sigfox

Wavestone y Sigfox comparten una pasión común por la tecnología, la innovación y la seguridad. Nuestras discusiones nos llevaron a explorar la base de todas las iniciativas de ciberseguridad (el análisis de riesgos). ¿Por qué esto es diferente para un proyecto de IoT y, lo más importante, cómo puede comenzar?

¿Qué es un análisis de riesgo cibernético?

¿Alguna vez se preguntó qué pasaría si un dispositivo que su empresa desarrolla y vende filtra los datos que recopila? ¿O si esos datos se corrompieran o de repente dejaran de estar disponibles? ¿Qué sería lo más perjudicial? ¿Y si su solución fuera vulnerable a un ciberataque? ¿Podrían las consecuencias ser una toma de control de los dispositivos que conducen a un peligro para la seguridad, como un edificio que se incendia o incluso una víctima humana? O tal vez podría ser “simplemente” un ataque de pivote a la red de su cliente que conduce a una incapacidad total para que su negocio y el de su cliente funcionen.

Si actualmente está desarrollando una solución de IoT y no tiene un ataque de nervios al considerar tales posibilidades, probablemente se esté preguntando cómo su CISO (Director de seguridad de la información) no tiene una.

Bueno, probablemente se deba a que su CISO tiene un método: consideran cada riesgo desde una perspectiva imparcial y de una manera comparable. Asegurar que cada riesgo se evalúe correctamente (es decir, que no se sobreestime ni subestime) y compartir el resultado de esta evaluación con todas las partes interesadas del proyecto es el primer paso importante. Una vez que todas las partes interesadas estén de acuerdo con cada riesgo, su empresa tendrá la base adecuada para decidir las medidas de control.

Este enfoque no significa que deba abordar todos los riesgos hasta el punto de que su solución sea prácticamente imposible de piratear. Francamente, esto no es técnicamente posible, y su presupuesto desaparecería mucho antes de lograr la llamada solución de riesgo cibernético cero. Cada medida de control debe tener prioridad y ser proporcional a la probabilidad y gravedad del riesgo.

Lo que describimos anteriormente se conoce como metodología de análisis de riesgos. Los profesionales de la ciberseguridad utilizan esta metodología como base para las iniciativas de ciberseguridad de su empresa. Los profesionales evalúan escenarios de riesgo (a menudo ligados a la disponibilidad del servicio, integridad de los datos, confidencialidad y / o trazabilidad de las acciones) y los impactos en la imagen de marca de su empresa, responsabilidades legales, consecuencias de seguridad y, por supuesto, resultados financieros. Cuanto mayor sea el riesgo que se evalúe, mayor será la prioridad que se establezca para reducir la probabilidad de que ocurra el riesgo (por ejemplo, agregar barreras a un ataque, reducir la superficie de ataque, etc.) o la gravedad de los resultados si se produce el riesgo (por ejemplo, aplicar la segmentación para reducir la propagación de un ataque).

Si desea obtener más información sobre las metodologías de análisis de riesgos existentes, debe comenzar con ISO27005, que tiene un amplio alcance de adopción y comprensión en varias industrias.

Tenga la seguridad de que hablar sobre los riesgos no aumentará la probabilidad de que ocurra el problema (si alguna vez lo temió); sin embargo, no hablar de ellos pone el proyecto en gran riesgo.

¿Qué hace diferente al análisis de riesgos de un proyecto de IoT?

Ojalá lo hayamos convencido de que realizar un análisis de riesgos de su proyecto es una tarea importante; hablaremos sobre cómo puede comenzar rápidamente en el próximo capítulo. Antes de llegar allí, detallaremos qué hace que el ejercicio sea específico para un proyecto de IoT: ¿cuáles son las características de dichos proyectos y qué hace que el análisis de riesgos sea más difícil o más simple?

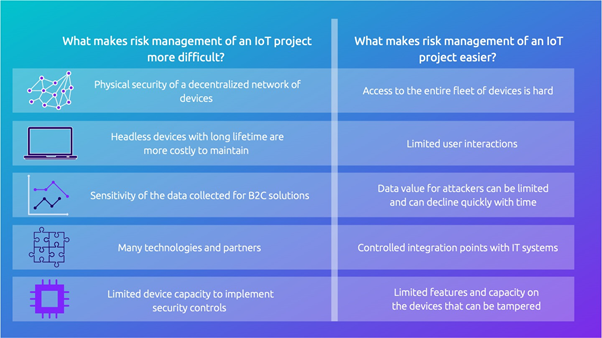

Comencemos con las características comunes que deben considerarse para un análisis de riesgo. En primer lugar, una iniciativa de IoT a menudo se basa en una red de hardware muy descentralizada (sensores, puertas de enlace, servidores, etc.). Estos dispositivos se pueden distribuir en una gran área geográfica, a veces en todo el mundo, y están destinados a permanecer en el campo durante mucho tiempo con poco o ningún mantenimiento in situ. Es común ver dispositivos de IoT B2B que tienen como objetivo una vida útil de más de 10 años (por ejemplo, un proyecto de medición de agua para empresas de servicios públicos). Los dispositivos B2C también pueden aspirar a esa vida útil; por ejemplo, piense en vehículos conectados. También cabe destacar que los dispositivos de IoT suelen tener interfaces de usuario limitadas, como una pantalla y un teclado. A pesar de esto, los botones, LED y aplicaciones móviles permiten las interacciones o personalizaciones necesarias en el dispositivo IoT para que usted pueda recopilar datos del campo. Recuerde, los datos recopilados de los dispositivos conectados es donde reside el valor. Por lo tanto, si esos datos son críticos o no es esencial en la evaluación de riesgos. Finalmente, debemos recordarnos que un proyecto de IoT sigue siendo un proyecto de TI. Si los dispositivos no son portátiles típicos, los servidores de aplicaciones y el almacenamiento permanecen centrales en la mayoría de los casos. Aquí es donde permanece una gran parte del riesgo, pero afortunadamente, también existen muchas mejores prácticas para esta parte de la solución.

Desde una perspectiva de ciberseguridad, estas características pueden hacer que los proyectos de IoT sean más riesgosos. Por ejemplo:

– La seguridad física de una red descentralizada es muy difícil de aplicar. ¿Dónde están ubicados los dispositivos? ¿Los dispositivos son accesibles al público? ¿Alguien puede robar, dañar o manipular fácilmente los dispositivos? Por ejemplo, un rastreador instalado en un palé viaja fuera de las instalaciones de confianza y puede dañarse o retirarse, intencionalmente o no. Por supuesto, este riesgo se ve amplificado por una huella geográfica más amplia.

– Dadas las interacciones limitadas del usuario y la vida útil más larga de los dispositivos, el mantenimiento de los dispositivos puede resultar muy costoso y lento, especialmente si debe enviar técnicos físicamente. La intervención práctica puede ser simplemente poco realista, pero incluso las actualizaciones de firmware tienen una tasa de fallas. Por todo esto, los controles deben ser relevantes a largo plazo.

– En cualquier proyecto de IoT, la sensibilidad de los datos es un factor a tener en cuenta. ¿Es fundamental para su empresa? Para proyectos de consumidores, la sensibilidad de los datos puede percibirse como muy alta porque los dispositivos recopilarán datos del mundo “real”.

– Las soluciones de IoT consisten en muchas tecnologías y proveedores diferentes. Este es un desafío para nosotros: ¿cuáles son las prácticas de seguridad seguidas por cada uno de estos proveedores y estas prácticas cubren suficientemente mis riesgos?

– Finalmente, los controles de seguridad que se pueden aplicar dependen de las capacidades de los dispositivos y el software. Por ejemplo, muchos sensores se ejecutan en MCU de 8 bits y, por lo tanto, no pueden ejecutar algoritmos de cifrado complicados.

Afortunadamente, todas estas características también juegan un papel en la reducción de los riesgos cibernéticos para los proyectos de IoT.

– Con implementaciones muy descentralizadas, el nivel de esfuerzo que requiere un atacante para acceder a una gran cantidad de dispositivos es oneroso. Comprometer un solo dispositivo es una cosa, pero comprometer toda la flota de dispositivos es una tarea completamente diferente. Esto es especialmente cierto si se requiere proximidad o manipulación física.

– La aplicación de los dispositivos de IoT rara vez es manejada directamente por un usuario y hay interacciones limitadas del usuario después de la instalación. Por lo tanto, los atacantes tienen oportunidades limitadas para engañar al usuario para que haga un mal uso de la aplicación.

– Dependiendo del contexto, el valor de los datos puede ser muy limitado para los atacantes (p. Ej., Monitoreo de temperatura ambiente utilizado para controlar sistemas de CA). Además, el valor también puede disminuir considerablemente con el tiempo. Los datos de producción pueden ser críticos para el control en tiempo real de los procesos, pero se vuelven mucho menos valiosos unos minutos después.

– La arquitectura de las soluciones de IoT suele estar segregada de los sistemas de TI, incluidos los servidores o los centros de datos. Esta segregación permite a las empresas definir y proteger fácilmente los puntos de integración.

– Finalmente, las capacidades limitadas del dispositivo juegan un papel en la prevención de cualquier intento dañino. Los atacantes simplemente no pueden acceder, implantar malware o controlar de manera efectiva los sensores con MCU de 8 bits.

Entonces, ¿cómo puedo empezar?

Bueno, respire hondo e involucre a su CISO.

El CISO debe identificar y evaluar las regulaciones aplicables, decidir qué nivel de riesgo es aceptable, proporcionar políticas a seguir y herramientas para implementar medidas de seguridad. Quizás debería designar un responsable de seguridad de productos para que se ocupe específicamente de la seguridad de IoT en su empresa o incluso de la seguridad de un producto de IoT dado, si lo que está en juego lo requiere.

Para alcanzar un nivel de seguridad aceptable, será necesario tener experiencia en las diversas áreas de la solución de IoT. Si usted es ese experto, probablemente debería estar listo para participar. Esto llevará a todo el equipo a considerar:

– Seguridad de extremo a extremo en la pila de tecnología: desde el hardware hasta la nube, incluido el software integrado, la conectividad de red, las aplicaciones móviles, etc.

– Seguridad de extremo a extremo desde la perspectiva del ciclo de vida del dispositivo. Cuando diseñe su dispositivo, piense en todas las fases: desde la fabricación hasta la distribución; desde el uso inicial hasta el uso normal; revender, restaurar, reciclar o tirar la basura.

– Implicación de los socios: asegúrese de no olvidarlos y evalúe su madurez. Es posible que deba tomar medidas para apoyarlos o mejorar sus habilidades (pista: solicítelo a su CISO o PSO).

– Auditoría de su dispositivo y de toda la tecnología. Haga esto con regularidad porque es posible que su software no haya cambiado, pero sí las amenazas y las vulnerabilidades conocidas.

– Mantenimiento y actualizaciones de seguridad a largo plazo: defina durante cuánto tiempo actualizará e implementará sus dispositivos.

– Organización de respuesta a incidentes: defina cómo puede ser notificado de vulnerabilidades o brechas y cómo puede planear responder (desde un punto de vista técnico y de comunicación).

La ciberseguridad de IoT no es imposible. De hecho, proporciona metodologías y herramientas para ayudar a lograr un paisaje seguro.

Las partes interesadas y los clientes del proyecto buscan y presionan para obtener productos seguros. La regulación para hacer cumplir la seguridad es inminente y se seguirán aplicando marcos para ayudar a alinear a todos los actores con respecto a sus deberes. ¡Es hora de avanzar ahora si está buscando hacer de la ciberseguridad un activo para su producto en su mercado!

°°°

Sobre Wavestone

En la confluencia de la consultoría de gestión y digital, Wavestone apoya a las empresas y organizaciones líderes en la realización de sus transformaciones más críticas sobre la base de una convicción única y central de que un sentido compartido de entusiasmo es el núcleo del cambio exitoso. Wavestone es una de las consultoras independientes líderes en Europa, que emplea a más de 3500 profesionales en 4 continentes y se dirige a clientes de primer nivel, líderes en sus industrias.

Póngase en contacto con Wavestone:

LinkedIn: https://www.linkedin.com/in/bertrandcarlier/

URL: https://www.riskinsight-wavestone.com/contact/

Sobre Sigfox

Sigfox es el iniciador de la red 0G y el proveedor de servicios de IoT (Internet de las cosas) líder en el mundo. Su red global permite que miles de millones de dispositivos se conecten a Internet, de manera sencilla, consumiendo la menor cantidad de energía posible. El enfoque único de Sigfox para las comunicaciones de dispositivo a nube aborda las tres mayores barreras para la adopción global de IoT: costo, consumo de energía y escalabilidad global.

En la actualidad, la red está disponible en 72 países, con 1.300 millones de personas cubiertas. Con certificación ISO 9001 y rodeada de un gran ecosistema de socios y actores clave de IoT, Sigfox permite a las empresas mover su modelo de negocio hacia servicios más digitales, en áreas clave como el seguimiento de activos y la cadena de suministro. Fundada en 2010 por Ludovic Le Moan y Christophe Fourtet, la empresa tiene su sede en Francia y oficinas en Madrid, Munich, Boston, Dallas, Dubai, Singapur, Sao Paulo y Tokio.

Póngase en contacto con Sigfox:

LinkedIn: https://www.linkedin.com/in/gsimenel/

Correo electrónico: sales-support@sigfox.com